По-големи и доходоносни цели: Как пандемията увеличи кибератаките

Снимка: Pixabay

|

Основен газопровод. Десетки държавни агенции. Водоснабдяването на град Флорида. А накрая - един от най-големите производители на месо в света.

През последните няколко месеца се наблюдава рязко покачване на кибератаките, които често нарушават производството на продуктите и услугите, които са ключови за ежедневието ни. Много от тези атаки са използвали рансъмуер - набор от инструменти, който позволява на хакерите да получат достъп до компютърни системи и да ги нарушават или заключват, докато не им бъде платен откуп.

Рансъмуерът не е нов. Но има нарастваща тенденция хакерите да се насочват към критична инфраструктура и физически бизнес операции, което прави атаките по-доходоносни за тях, но по-опустошителни за жертвите. И с нарастването на броя на хората, които си работят от домовете по време на пандемията, бяха разкрити значителни уязвимости, които само улесняват извършването на подобни атаки.

Министерството на правосъдието на САЩ създаде работна група за рансъмуер през април, след като обяви 2020 г. за "най-лошата година досега" за кибератаки, свързани с изнудване. Но ситуацията изглежда само се влошава. През първата половина на 2021 г. вече има 102% увеличение на атаките на рансъмуер в сравнение с началото на миналата година, гласи доклад на фирмата за киберсигурност Check Point Software. То дори не включва най-новите събития, включително съобщението в сряда от фериботен оператор в Martha's Vineyard, Cape Cod и Nantucket, че са били ударени от атака на рансъмуер.

В момента правителството на САЩ полага значителни усилия за справяне със заплахата от рансъмуер, но експертите предупреждават, че без значително сътрудничество и инвестиции от частния сектор тези атаки вероятно ще продължат.

По-големи цели, по-добра възвръщаемост

Много хора мислят за кибератаките само по следния начин: опит на хакерите да откраднат поверителни данни или пари онлайн. Но сега те са намерили по-добър източник на финанси, като са се насочили към физическата инфраструктура.

Тези атаки имат потенциал да предизвикат хаос в живота на хората, като водят до недостиг на продукти, по-високи цени и други проблеми. Колкото по-голямо е прекъсването, толкова по-голяма е вероятността компаниите да платят откуп, за да го облекчат.

"Ако сте хакер за рансъмуер, целта ви е да нанесете възможно най-голяма болка, за да принудите тези компании да ви плащат", обяснява Кател Тилеман, вицепрезидент на Gartner, анализатор по сигурността и управлението на риска, пред CNN. "Това е извън киберсигурността, сега това е кибер-физическо събитие, при което действителни процеси във физическия свят се спират."

Многобройни неотдавнашни атаки на рансъмуер произхождат от Русия, според американски служители. В сряда ФБР приписа атаката срещу производителя на месо JBS на базираната в Русия киберпрестъпна група REvil, която също се опита да изнудва доставчика на Apple Quanta Computer по-рано тази година. Групата REvil е подобна на DarkSide, която стои зад атаката на рансъмуера, която затвори Colonial Pipeline миналия месец.

Експерти казват, че както REvil, така и DarkSide управляват това, което по същество е бизнес с "рансъмуер като услуга", като често наемат много служители, за да създадат инструменти, които да помогнат на другите да изпълняват рансъмуер атаки, и намаляват печалбите. В някои случаи те също извършват свои собствени атаки. Руските правоохранителни органи обикновено оставят такива групи да работят в рамките на страната, ако целите им са другаде, тъй като те внасят пари в страната, казват експерти по киберсигурност.

От JBS не са съобщили дали са платили някакъв откуп на нападателите, но главният изпълнителен директор на Colonial Pipeline призна, че е платил 4,4 милиона долара откуп, за да възобнови дейността си. Експертите обикновено съветват да не се плащат откупи, за да се избегне финансирането на престъпните групи, но компаниите понякога нямат голям избор да започнат да работят.

Списъкът с потенциалните цели е дълъг. Агенцията за киберсигурност и инфраструктура на правителството на САЩ (CISA) изброява 16 различни индустрии като "критично важни инфраструктурни сектори", включително енергетиката, здравеопазването, финансовите услуги, водата, транспорта, храните и селското стопанство, чието компрометиране може да има "изтощаващ ефект" върху икономика и сигурността на САЩ. Но експертите казват, че голяма част от тази инфраструктура застарява и нейната киберзащита не е в крак с развитието на хакерите.

За да се влошат нещата, много компании в тези индустрии в историята не са се смятали за технологични компании, което означава, че техните системи могат да бъдат по-малко усъвършенствани и по-лесни за компрометиране, според Марк Островски, ръководител на инженеринг в Check Point.

"Болниците - тяхната работа е да спасяват животи; компаниите за месо трябва да произвеждат стоки и услуги, тръбопроводите трябва да създават обмен на газ или петрол", обяснява той. "Тези определени индустрии също могат да бъда жертви, защото изостават в софтуерната си корекция, може би тяхната кибер програма не е съвсем такава, каквато трябва да бъде."

Това става все по-ясно през последните години. Тъй като технологията се развива, повече физическа инфраструктура е снабдена със свързани устройства, които я свързват с по-голямата мрежа на компанията. Дори ако хакер влезе в мрежата на компанията чрез нейната имейл система, например, те биха могли да създадат хаос върху машините в нейните производствени мощности или други области на бизнеса.

"Светът става все по-свързан" и трябва да очакваме рисковете "да се размножават във всички тези индустрии", казва Тилеман.

Как пандемията влоши нещата

Не случайно рансъмуерът се е увеличил по време на пандемията.

Здравната криза е перфектната буря, като милиони хора преминаха към хоум офис почти за една нощ - включително работници, които могат да имат достъп до критични инфраструктурни системи, а рансъмуерът може да бъде разположен просто като щракнете върху връзка в имейл.

"Критичната инфраструктура винаги е била проектирана така, че системите за контрол да бъдат изолирани и физически отделени от корпоративната мрежа и интернет", казва Ерик Коул, бивш комисар по киберсигурността в администрацията на Обама и автор на новата книга "Кибер криза". "Първоначално за автоматизация и ускорени от пандемията, тези системи сега са свързани с интернет. ... Известните уязвимости ги правят лесна цел", добави Коул.

Пандемията също повиши определени цели, тъй като хакерите търсят възможности за печалба, като атакуват ключови услуги.

По-специално болничните системи и други доставчици на здравни услуги често са били атакувани, дори когато са се мъчили да се справят с напрежението от COVID-19 - оставяйки им малко време да реагират и да актуализират защитата си. Анализ на CISA между март и ноември 2020 г. показа, че 49% от доставчиците на здравни услуги, които е изследвала, имат "рискови връзки и услуги" и 58% от тях използват софтуерни версии, уязвими за атаки.

Анализ на фирмата за киберсигурност Emsisoft, публикуван през януари, показа, че около 560 здравни заведения са били засегнати от рансъмуер миналата година. Повече от 1500 училища и 113 държавни агенции също са били засегнати, казват от компанията.

Изглежда, че насочването към здравните заведения предхожда пандемията - предишното проучване на Emsisoft показа, че 764 доставчици на здравни услуги са претърпели атаки на рансъмуер през 2019 г., въпреки че общите атаки, проследявани от фирмата, са се увеличили през 2020 г.

Това се случи Dnes, за важното през деня ни последвайте и в Google News Showcase

Условия за ползване | Контакти | Реклама | Портфолио | Кариери | Поверителност | Карта на сайта | Лични данни

Investor.BG AD © 2001-2024 Dnes.bg All rights reserved. Contact Us | Advertising | Portfolio |

Нагорещената икономика на САЩ предизвиква страхове у останалия свят

Нагорещената икономика на САЩ предизвиква страхове у останалия свят  Голямото предлагане за Олимпиадата свива печалбите на собствениците на имоти в Париж

Голямото предлагане за Олимпиадата свива печалбите на собствениците на имоти в Париж  Към 18 април фискалният резерв е в размер на 10,9 млрд. лв.

Към 18 април фискалният резерв е в размер на 10,9 млрд. лв.  Пазарите са жабата във врящата вода на конфликта между Иран и Израел

Пазарите са жабата във врящата вода на конфликта между Иран и Израел

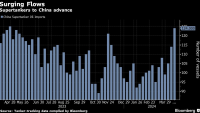

Петролните супертанкери към Китай са на най-високо ниво от година насам

Петролните супертанкери към Китай са на най-високо ниво от година насам  Отбранителната индустрия спасява инженери от закъсали автопроизводители в Германия

Отбранителната индустрия спасява инженери от закъсали автопроизводители в Германия  Г-7 предупреждава Китай да не помага на Русия във войната й срещу Украйна

Г-7 предупреждава Китай да не помага на Русия във войната й срещу Украйна  Испания счита, че Германия държи ключа за реализиране на съвместните заеми на ЕС

Испания счита, че Германия държи ключа за реализиране на съвместните заеми на ЕС

Завинаги в прегръдката на Еверест: Христо Проданов бил натоварен с много очаквания

Завинаги в прегръдката на Еверест: Христо Проданов бил натоварен с много очаквания  Ердоган прие лидера на "Хамас": Палестинците да се обединяват срещу Израел

Ердоган прие лидера на "Хамас": Палестинците да се обединяват срещу Израел  Украйна обстрелва Русия с дронове, има загинали

Украйна обстрелва Русия с дронове, има загинали  Калин Стоянов: Тенчо Тенев е бил редовен гост на Рашков, Димитрови идваха в МВР

Калин Стоянов: Тенчо Тенев е бил редовен гост на Рашков, Димитрови идваха в МВР

Вечно дерби още на старта на плейофите?

Вечно дерби още на старта на плейофите?  Гьозтепе на Мъри мачка и докосва елита в Турция

Гьозтепе на Мъри мачка и докосва елита в Турция  Фиго разпали старата си вражда с феновете на Барселона

Фиго разпали старата си вражда с феновете на Барселона  Ще наруши ли Белчев тенденция? Чака се ключово решение за ЦСКА

Ще наруши ли Белчев тенденция? Чака се ключово решение за ЦСКА